Der CS141 als Gateway für USV-Netzwerkgeräte und Daten

Jedes Mal, wenn wieder ein Hacker-Angriff durch die Medien läuft, wird darüber diskutiert, wie man ein Hochsicherheitsnetzwerk gegen „Malware / Ransomware“ absichern kann – und stellt immer wieder fest, dass es unvermeidbar ist, dass einige kritische Elemente einer Infrastruktur untrennbar mit einem Netzwerkzugang verbunden sein müssen. Aber:

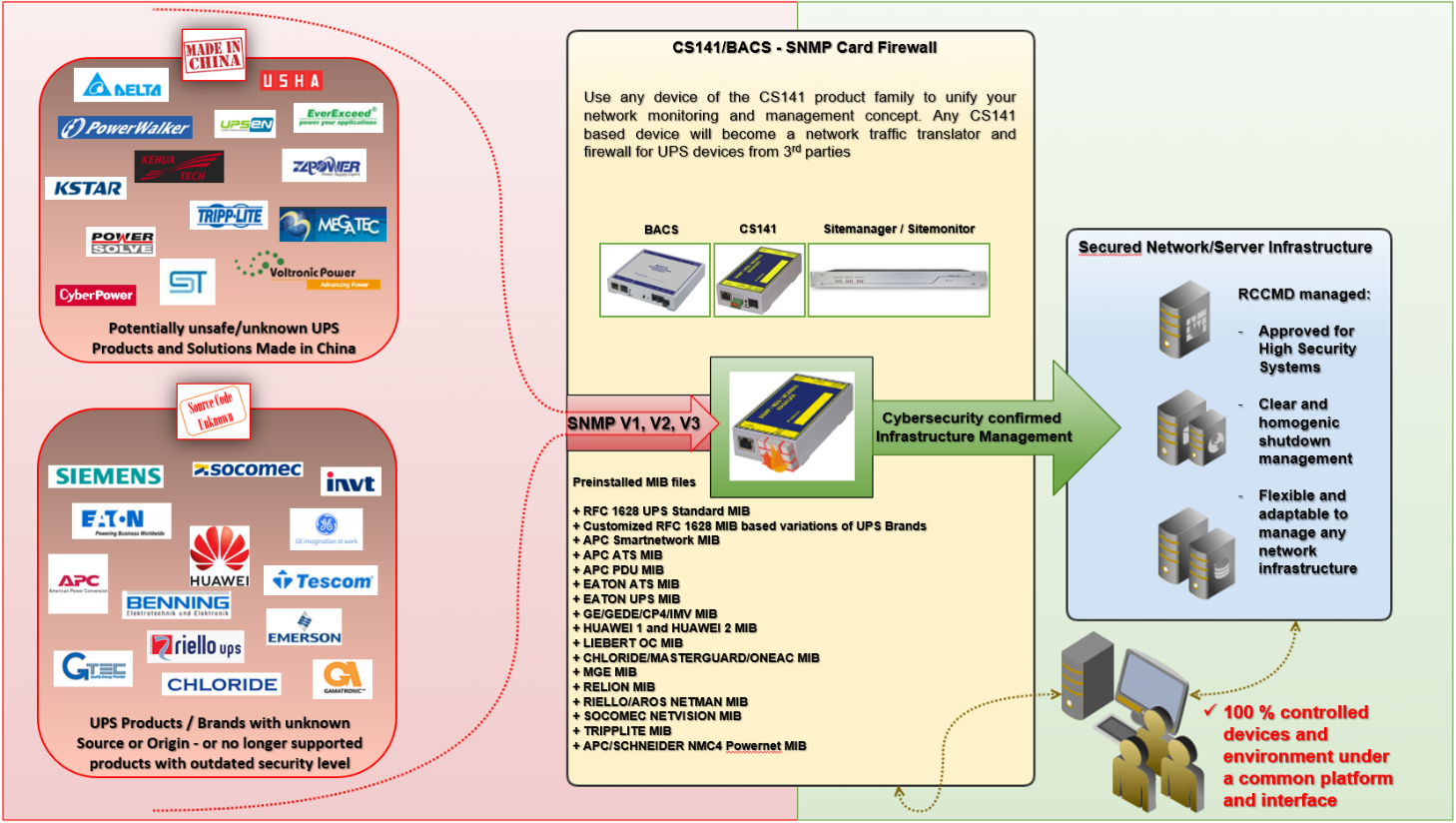

Wie soll man eine integrierte USV-SNMP Karte mit einer Firmware aus einer nicht zu 100% vertrauenswürdigen Quelle verwenden, ohne ein LAN-Anschluss in sein kritisches Netzwerk zu verbinden?

Ein Problem, welches im hochsensiblen Bereich der Stromversorgung zunehmend an Bedeutung gewinnt: Kein Serversystem funktioniert ohne eine funktionierende Stromversorgung. Die Erfahrung zeigt, dass zunehmend Angriffe auf genau diese Infrastruktur zielen.

Eine Firmware, bei der die Einflussnahme auf die Integrität und Sicherheit durch Regierungen angenommen werden könnte, gibt per se kein gutes Sicherheitsgefühl – der Makel bleibt bei allen Geräten „Made in China“. Hinzu kommt, dass mit steigender Anzahl unterschiedlicher Hardware jedes Unternehmen sein eigenes Biotop von „Abfrage- und Steuersoftware“ in Unternehmen installieren möchte, was die Anzahl an Clients und Softwaretools im Netzwerk schnell unübersichtlich macht. Als Folge müssen zahlreiche individuelle Ports im Netzwerk geöffnet werden, wodurch sich Hackern weitere Einfallstore auftun können.